前言T Wiki 在 4 月 16 日上线,5 月份以来依然收到不少师傅的支持与反馈,此时正好到月末,特此整理下这段时间来 T Wiki 上所更新的内容,如果你还不知道 T Wiki 是什么,可以查看这篇文章T Wiki 云安全知识文库上线

2022-05-31

T Wiki 云安全知识库 5 月份更新汇总

T Wiki 云安全知识库 5 月份更新汇总

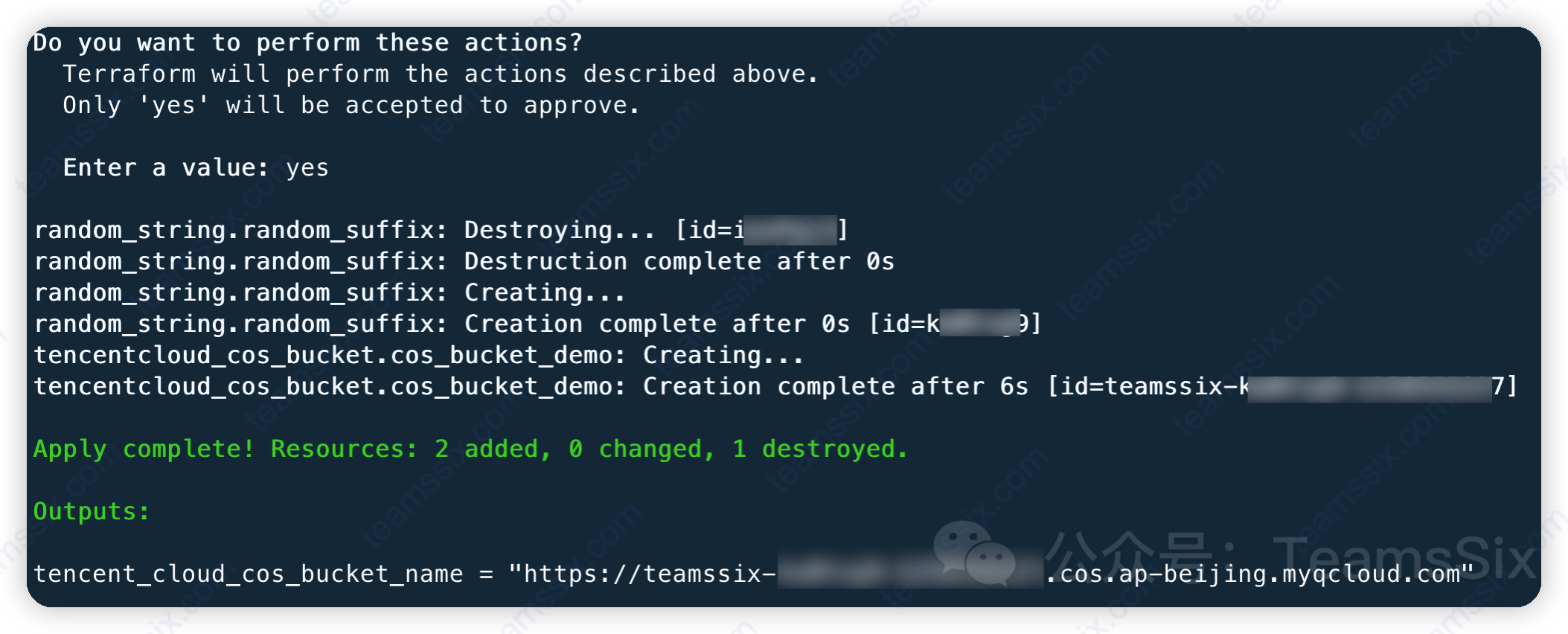

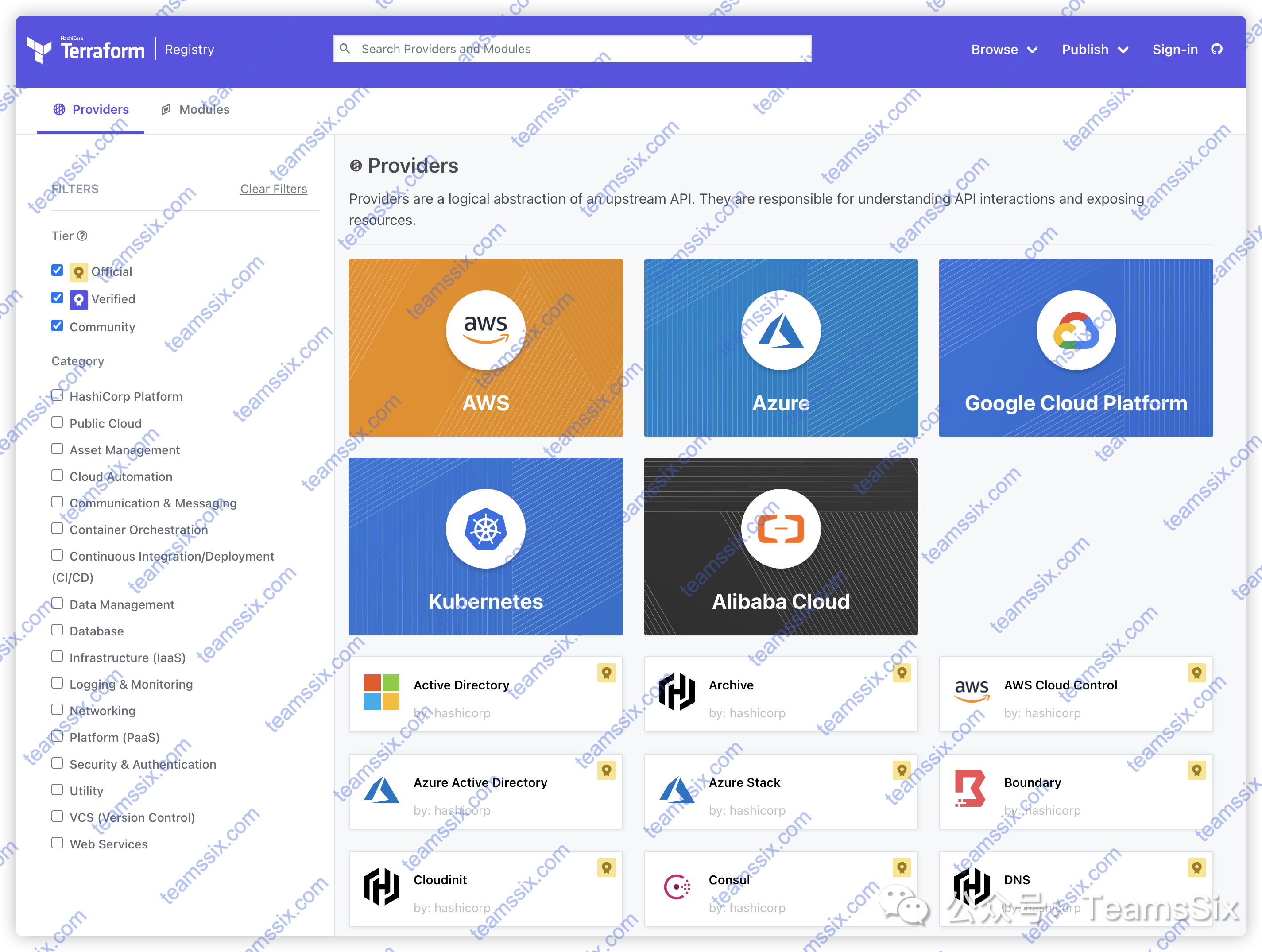

Terraform 使用入门以及在云上攻防中的作用

Terraform 使用入门以及在云上攻防中的作用

APISIX CVE-2022-29266 漏洞分析与复现

APISIX CVE-2022-29266 漏洞分析与复现

T Wiki 云安全知识库本月更新汇总

T Wiki 云安全知识库本月更新汇总

TWiki 云安全知识文库上线

TWiki 云安全知识文库上线

【云原生】Terraform 初体验

【云原生】Terraform 初体验

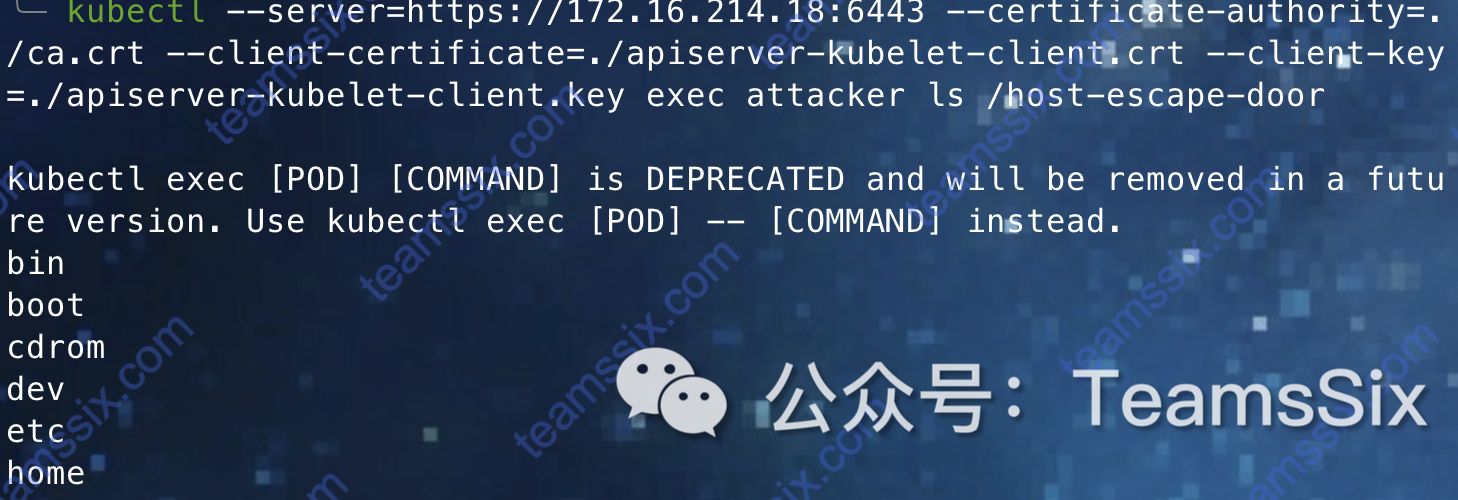

【云安全】k8s 提权漏洞 CVE-2018-1002105 学习

【云安全】k8s 提权漏洞 CVE-2018-1002105 学习

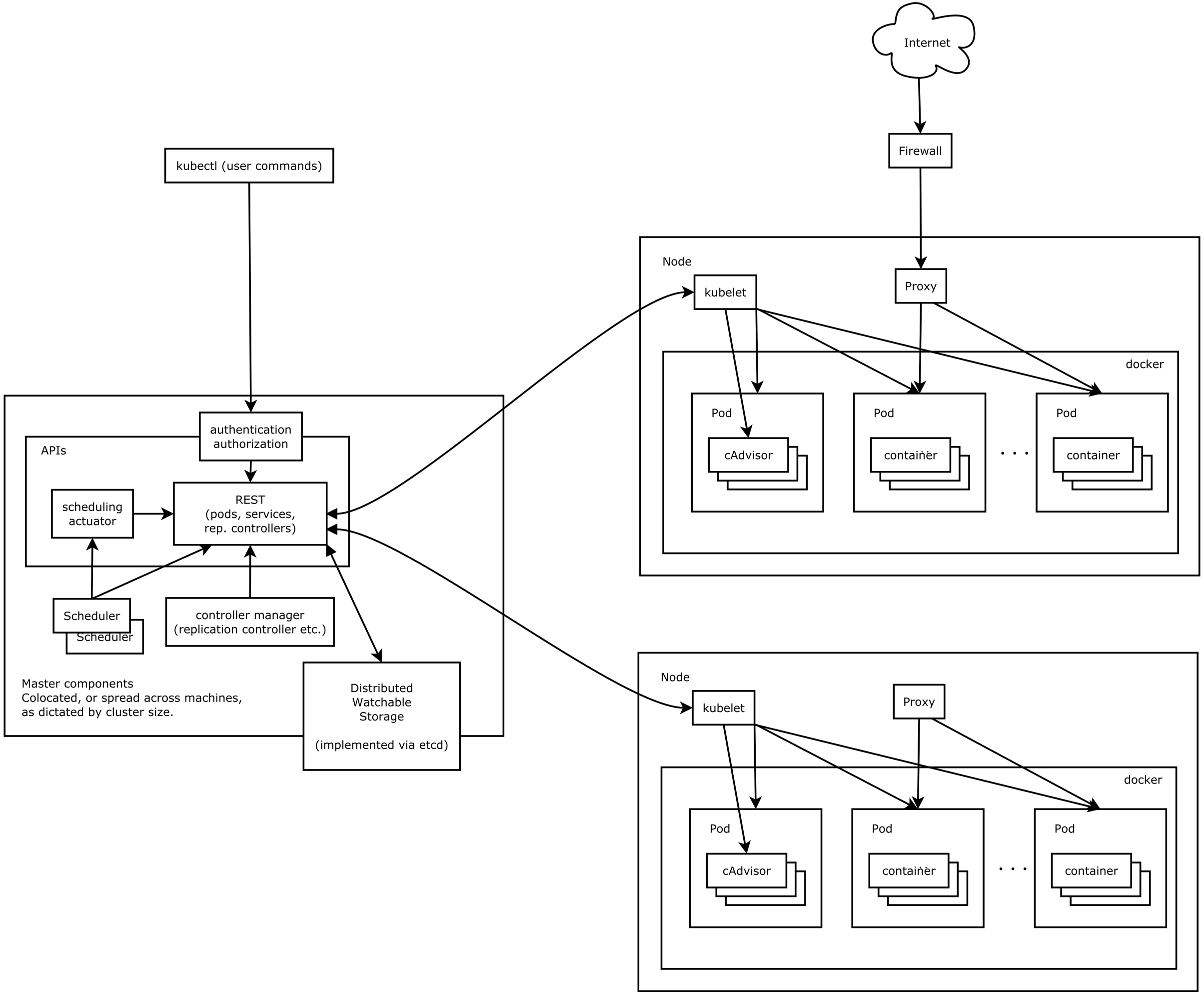

【云安全】k8s 所面临的风险学习

【云安全】k8s 所面临的风险学习

【工具分享】一个检测容器逃逸的脚本

【工具分享】一个检测容器逃逸的脚本

【漏洞复现】DirtyPipe CVE-2022-0847 Linux 内核提权漏洞复现

【漏洞复现】DirtyPipe CVE-2022-0847 Linux 内核提权漏洞复现

【云安全】容器基础设施所面临的风险学习

【云安全】容器基础设施所面临的风险学习

【云安全】云原生安全是什么?

【云安全】云原生安全是什么?

【工具分享】一键创建隐藏账号

【工具分享】一键创建隐藏账号

【代码审计】跨站脚本 XSS

【代码审计】跨站脚本 XSS

【代码审计】Tomcat 任意文件写入 CVE-2017-12615

【代码审计】Tomcat 任意文件写入 CVE-2017-12615

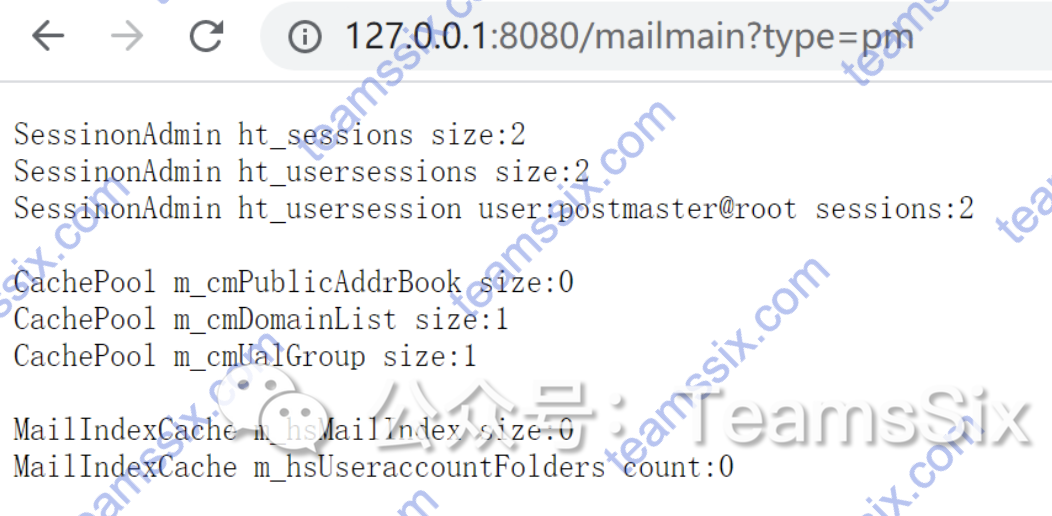

【代码审计】敏感信息泄露

【代码审计】敏感信息泄露

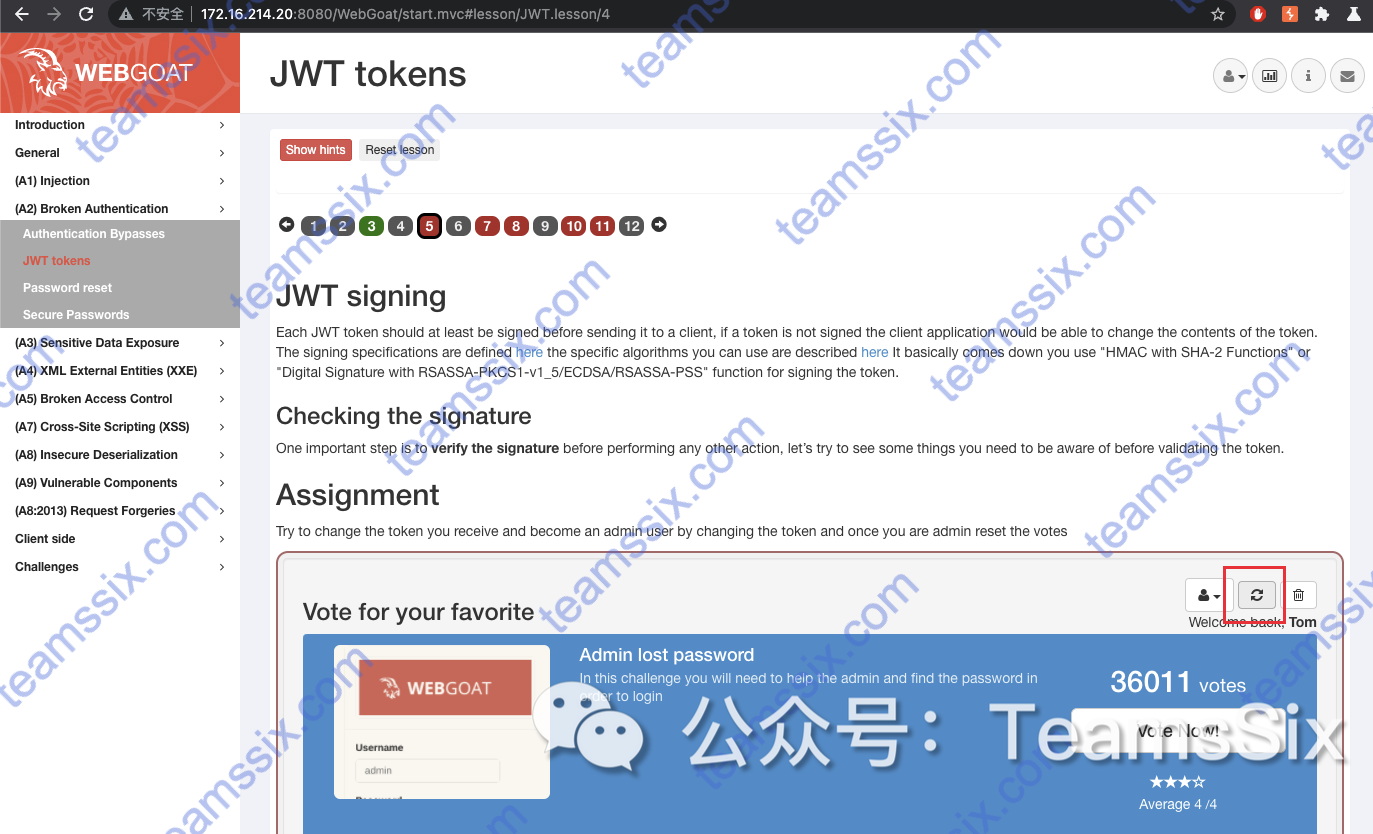

【代码审计】JWT Token

【代码审计】JWT Token

【代码审计】模板注入

【代码审计】模板注入